Ethisches Hacking - Was Sie wissen müssen

Mit der fortschreitenden Entwicklung der digitalen Welt und dem schnellen Fortschritt machen auch Cyber-Kriminalität mit. Kriminelle, insbesondere Cyberkriminelle, müssen ihre Komfortzone nicht mehr verlassen, um Straftaten zu begehen. Mit wenigen Mausklicks und einer robusten Internetverbindung erreichen sie die gewünschten Ergebnisse. Um diesen hässlichen Trend zu bekämpfen, bedarf es ethischer Hacker und eines Verständnisses Ethisches Hacking.

Hacking ist eine sehr breite Disziplin und deckt ein breites Spektrum von Themen ab,

- Website-Hacking

- E-Mail-Hacking

- Computerhacking

- Ethisches Hacking

- Usw.

Lesen: Was ist Black Hat, Grey Hat oder White Hat Hacker??

Was bedeutet ethisches Hacking?

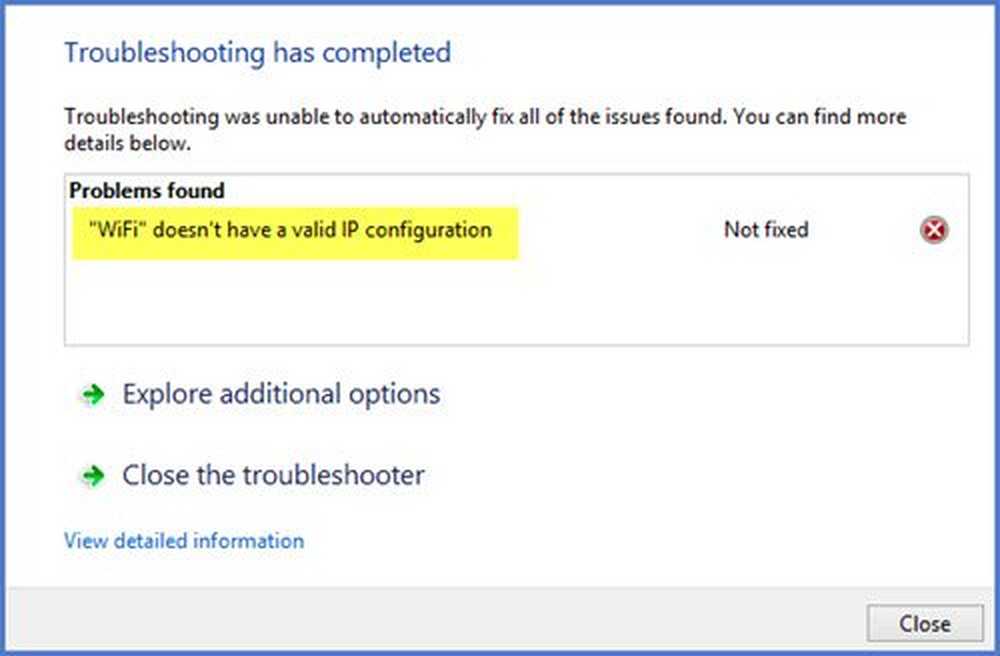

Ethisches Hacking auch bekannt als Penetrationstest ist ein Akt des Eindringens / Durchdringens von Systemen oder Netzwerken mit Zustimmung des Benutzers. Ziel ist es, die Sicherheit einer Organisation zu bewerten, indem die Sicherheitsanfälligkeiten so ausgenutzt werden, dass sie von Angreifern ausgenutzt werden können. Damit wird das Angriffsverfahren dokumentiert, um solche Fälle in Zukunft zu verhindern. Penetrationstests lassen sich außerdem in drei Typen einteilen.

1] Black Box

Dem Penetrationstester werden keine Details zum Netzwerk oder zur Infrastruktur des Netzwerks angeboten.

2] Graue Box

Der Penetrationstester verfügt über begrenzte Angaben zu den zu testenden Systemen.

3] weiße Box

Der Penetrationstester wird auch als ethischer Hacker bezeichnet. Er kennt die vollständigen Details der zu testenden Infrastruktur.

Ethische Hacker verwenden in den meisten Fällen die gleichen Methoden und Werkzeuge, die von den böswilligen Hackern verwendet werden, jedoch mit Erlaubnis der autorisierten Person. Das ultimative Ziel der gesamten Übung besteht darin, die Sicherheit zu verbessern und die Systeme vor Angriffen durch böswillige Benutzer zu schützen.

Während der Übung kann ein ethischer Hacker versuchen, so viele Informationen wie möglich über das Zielsystem zu sammeln, um Wege zu finden, in das System einzudringen. Diese Methode wird auch als Footprinting bezeichnet.

Es gibt zwei Arten von Fußabdruck-

- Aktiv - Direktes Herstellen einer Verbindung mit dem Ziel, um Informationen zu sammeln. Z.B. Das Nmap-Tool zum Scannen des Ziels verwenden

- Passiv - Sammeln von Informationen über das Ziel, ohne eine direkte Verbindung herzustellen. Dazu gehört das Sammeln von Informationen aus sozialen Medien, öffentlichen Websites usw.

Unterschiedliche Phasen des ethischen Hackings

Die verschiedenen Stufen von Ethical Hacking umfassen-

1] Aufklärung

Der allererste Schritt des Hackens. Es ist wie Footprinting, d. H. Informationssammelphase. Hier werden normalerweise Informationen zu drei Gruppen gesammelt.

- Netzwerk

- Wirt

- Menschen beteiligt.

Ethische Hacker setzen auch auf Social-Engineering-Techniken, um Endbenutzer zu beeinflussen und Informationen über die Computerumgebung eines Unternehmens zu erhalten. Sie sollten jedoch nicht auf bösartige Praktiken zurückgreifen, wie etwa körperliche Bedrohungen für Mitarbeiter oder andere Arten von Versuchen, Zugang oder Informationen zu erpressen.

2] Scannen

Diese Phase beinhaltet-

- Port Scannen: Scannen des Ziels nach Informationen wie offene Ports, Live-Systeme und verschiedene auf dem Host ausgeführte Dienste.

- Scannen nach Sicherheitslücken: Es wird hauptsächlich über automatisierte Tools durchgeführt, um Schwachstellen oder Schwachstellen zu ermitteln, die ausgenutzt werden können.

- Netzwerkzuordnung: Entwicklung einer Karte, die als verlässliche Anleitung für das Hacken dient. Dazu gehört das Ermitteln der Topologie von Netzwerk- und Hostinformationen sowie das Zeichnen eines Netzwerkdiagramms mit den verfügbaren Informationen.

- Zugang bekommen: In dieser Phase gelingt es einem Angreifer, in ein System einzusteigen. Der nächste Schritt besteht darin, sein Privileg auf Administratorebene zu erhöhen, damit er eine Anwendung installieren kann, die er zum Ändern von Daten oder zum Ausblenden von Daten benötigt.

- Zugang pflegen: Sie haben weiterhin Zugriff auf das Ziel, bis die geplante Aufgabe abgeschlossen ist.

Die Rolle eines ethischen Hackers in der Cybersicherheit ist wichtig, da die bösen Jungs immer da sind und versuchen, Risse, Hintertüren und andere geheime Wege zu finden, um auf Daten zuzugreifen, auf die sie nicht zugreifen sollten.

Um die Praxis des ethischen Hackens zu fördern, gibt es eine gute professionelle Zertifizierung für ethische Hacker - Der zertifizierte ethische Hacker (CEH). Diese Zertifizierung umfasst mehr als 270 Angriffstechnologien. Es ist eine herstellerneutrale Zertifizierung des EC-Councils, einer der führenden Zertifizierungsstellen.

Lesen Sie weiter: Tipps, um Hacker von Ihrem Windows-Computer fernzuhalten.