Bitlocker-Verschlüsselung mit AAD / MDM für Cloud Data Security

Mit den neuen Funktionen von Windows 10 hat die Produktivität der Benutzer sprunghaft zugenommen. Das ist, weil Windows 10 stellte seinen Ansatz als "Mobile first, Cloud first" vor. Es ist nichts anderes als die Integration mobiler Geräte mit der Cloud-Technologie. Windows 10 bietet die moderne Verwaltung von Daten mit cloudbasierten Geräteverwaltungslösungen wie z Microsoft Enterprise Mobility Suite (EMS). Damit können Benutzer von überall und jederzeit auf ihre Daten zugreifen. Diese Art von Daten erfordert jedoch auch eine gute Sicherheit, die mit möglich ist Bitlocker.

Bitlocker-Verschlüsselung für Cloud-Datensicherheit

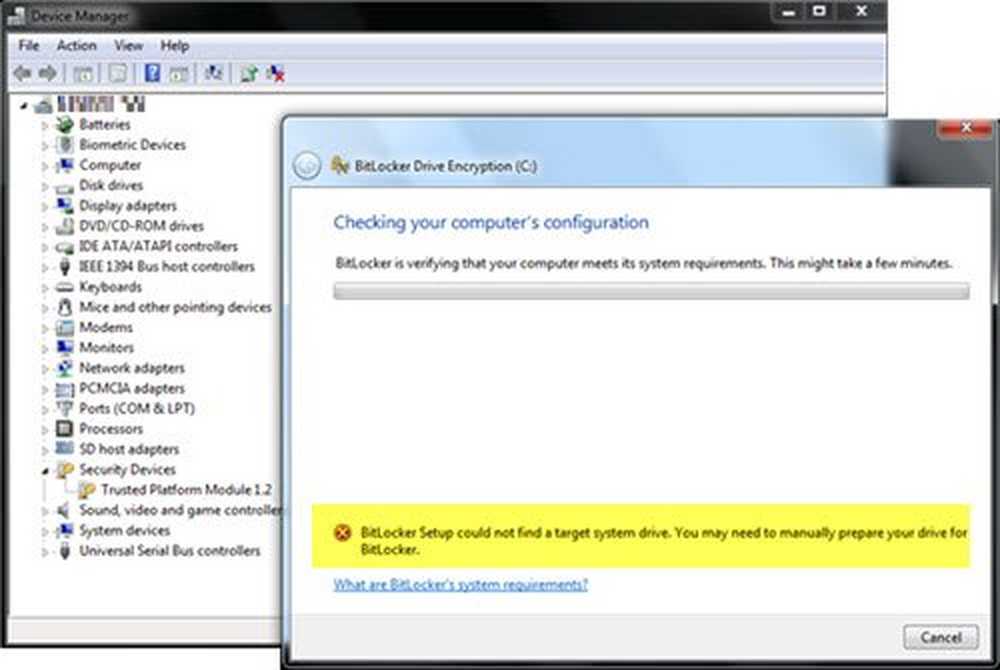

Die Konfiguration der Bitlocker-Verschlüsselung ist bereits auf mobilen Windows 10-Geräten verfügbar. Diese Geräte mussten jedoch haben InstantGo Fähigkeit, die Konfiguration zu automatisieren. Mit InstantGo kann der Benutzer die Konfiguration auf dem Gerät automatisieren und den Wiederherstellungsschlüssel auf dem Azure AD-Konto des Benutzers sichern.

Jetzt benötigen die Geräte jedoch nicht mehr die InstantGo-Funktion. Mit dem Windows 10 Creators Update verfügen alle Windows 10-Geräte über einen Assistenten, in dem Benutzer aufgefordert werden, die Bitlocker-Verschlüsselung unabhängig von der verwendeten Hardware zu starten. Dies war hauptsächlich das Ergebnis des Feedbacks der Benutzer zur Konfiguration, bei dem diese Verschlüsselung automatisiert werden wollte, ohne dass die Benutzer etwas tun mussten. Damit ist jetzt die Bitlocker-Verschlüsselung geworden automatisch und Hardware unabhängig.

Wie funktioniert die Bitlocker-Verschlüsselung?

Wenn der Endbenutzer das Gerät registriert und ein lokaler Administrator ist, führt der TriggerBitlocker MSI die folgenden Aktionen aus:

- Stellt drei Dateien in C: \ Programme (x86) \ BitLockerTrigger \ bereit.

- Importiert eine neue geplante Aufgabe basierend auf der enthaltenen Enable_Bitlocker.xml

Die geplante Aufgabe wird jeden Tag um 14.00 Uhr ausgeführt und führt Folgendes aus:

- Führen Sie Enable_Bitlocker.vbs aus. Der Hauptzweck besteht darin, Enable_BitLocker.ps1 aufzurufen und sicherzustellen, dass die Ausführung minimiert ist.

- Enable_BitLocker.ps1 wiederum verschlüsselt das lokale Laufwerk und speichert den Wiederherstellungsschlüssel in Azure AD und OneDrive for Business (sofern konfiguriert).

- Der Wiederherstellungsschlüssel wird nur gespeichert, wenn er geändert wurde oder nicht vorhanden ist

Benutzer, die nicht Teil der lokalen Administratorgruppe sind, müssen ein anderes Verfahren ausführen. Standardmäßig ist der erste Benutzer, der ein Gerät mit Azure AD verbindet, Mitglied der lokalen Administratorgruppe. Wenn sich ein zweiter Benutzer, der Teil desselben AAD-Mandanten ist, am Gerät anmeldet, handelt es sich um einen Standardbenutzer.

Diese Verzweigung ist erforderlich, wenn ein Device Enrollment Manager-Konto den Azure AD-Beitritt übernimmt, bevor das Gerät an den Endbenutzer übergeben wird. Für diese Benutzer wurde das modifizierte MSI (TriggerBitlockerUser) vom Windows-Team angegeben. Es unterscheidet sich geringfügig von dem der lokalen Admin-Benutzer:

Die geplante Task von BitlockerTrigger wird im Systemkontext ausgeführt und wird:

- Kopieren Sie den Wiederherstellungsschlüssel in das Azure AD-Konto des Benutzers, der dem Gerät beigetreten ist, in AAD.

- Kopieren Sie den Wiederherstellungsschlüssel vorübergehend in Systemdrive \ temp (normalerweise C: \ Temp).

Ein neues Skript MoveKeyToOD4B.ps1 wird eingeführt und wird täglich über eine geplante Task ausgeführt MoveKeyToOD4B. Diese geplante Aufgabe wird im Kontext der Benutzer ausgeführt. Der Wiederherstellungsschlüssel wird von systemdrive \ temp in den Ordner "OneDrive for Business \ recovery" verschoben.

Für die nicht lokalen Administrationsszenarien müssen Benutzer die TriggerBitlockerUser-Datei über bereitstellen Intune an die Gruppe der Endbenutzer. Dies wird nicht für die Gruppe / das Konto des Device Enrollment Manager bereitgestellt, mit der das Gerät mit Azure AD verbunden wird.

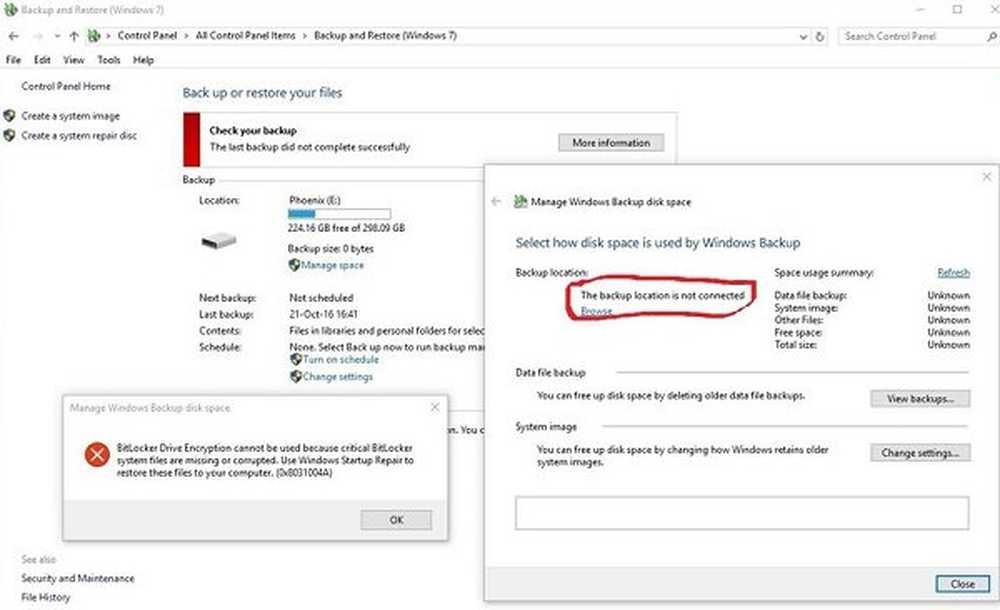

Um Zugriff auf den Wiederherstellungsschlüssel zu erhalten, müssen Benutzer an einen der folgenden Speicherorte gehen:

- Azure AD-Konto

- Ein Wiederherstellungsordner im OneDrive for Business (falls konfiguriert).

Benutzern wird empfohlen, den Wiederherstellungsschlüssel über abzurufen http://myapps.microsoft.com und navigieren Sie zu ihrem Profil oder in ihrem OneDrive for Business \ recovery-Ordner.

Weitere Informationen zum Aktivieren der Bitlocker-Verschlüsselung finden Sie im vollständigen Blog auf Microsoft TechNet.