Microsofts Beobachtungen zu Rootkits im Threat-Report

Das Microsoft Malware Protection Center hat den Bedrohungsbericht für Rootkits zum Download bereitgestellt. Der Bericht untersucht eine der heimtückischeren Arten von Malware, die Organisationen und Einzelpersonen bedroht - das Rootkit. Der Bericht untersucht, wie Angreifer Rootkits verwenden und wie Rootkits auf betroffenen Computern funktionieren. Hier ist eine Zusammenfassung des Berichts, beginnend mit den Rootkits - für den Anfänger.

Rootkit ist eine Reihe von Tools, die ein Angreifer oder ein Malware-Ersteller verwendet, um die Kontrolle über freiliegende / ungesicherte Systeme zu erlangen, die normalerweise einem Systemadministrator vorbehalten sind. In den letzten Jahren wurde der Begriff "ROOTKIT" oder "ROOTKIT FUNKTIONALITÄT" durch MALWARE ersetzt - ein Programm, das unerwünschte Auswirkungen auf gesunde Computer hat. Die Hauptfunktion von Malware besteht darin, dem Computer des Benutzers wertvolle Daten und andere Ressourcen geheim zurückzuziehen und sie dem Angreifer zur Verfügung zu stellen, wodurch er die vollständige Kontrolle über den angegriffenen Computer erhält. Darüber hinaus sind sie schwer zu erkennen und zu entfernen und können für längere Zeit, möglicherweise Jahre, verborgen bleiben, wenn sie unbemerkt bleiben.

Daher müssen die Symptome eines gefährdeten Computers natürlich maskiert und berücksichtigt werden, bevor das Ergebnis fatal ist. Insbesondere sollten strengere Sicherheitsmaßnahmen ergriffen werden, um den Angriff aufzudecken. Wie bereits erwähnt, ist es nach der Installation dieser Rootkits / Malware schwierig, das Entfernen der Rootkits / Malware und der herunterzuladenden Komponenten zu starten. Aus diesem Grund hat Microsoft einen Bericht zu ROOTKITS erstellt.

Microsoft Malware Protection Center-Bedrohungsbericht zu Rootkits

Der 16-seitige Bericht beschreibt, wie ein Angreifer Rootkits verwendet und wie diese Rootkits auf den betroffenen Computern funktionieren.

Der einzige Zweck des Berichts besteht darin, starke Malware zu identifizieren und genau zu untersuchen, die viele Organisationen, insbesondere Computerbenutzer, bedroht. Außerdem werden einige der verbreiteten Malware-Familien erwähnt und die Methode, mit der Angreifer diese Rootkits für ihre eigenen egoistischen Zwecke auf gesunden Systemen installieren, ins Licht gerückt. Im Rest des Berichts finden Sie Experten, die einige Empfehlungen geben, um Benutzern zu helfen, die Bedrohung durch Rootkits zu verringern.

Arten von Rootkits

Es gibt viele Orte, an denen sich Malware in ein Betriebssystem installieren kann. Daher wird der Rootkit-Typ hauptsächlich durch den Ort bestimmt, an dem er die Subversion des Ausführungspfads durchführt. Das beinhaltet:

- Rootkits im Benutzermodus

- Rootkits im Kernel-Modus

- MBR-Rootkits / Bootkits

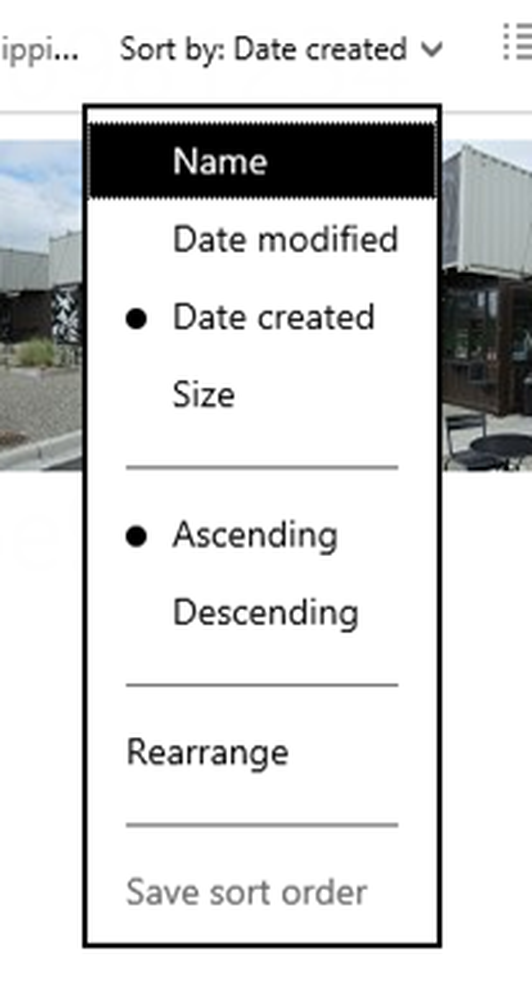

Die möglichen Auswirkungen eines Kernelmodus-Rootkit-Kompromisses werden anhand eines Screenshots unten veranschaulicht.

Der dritte Typ, modifizieren Sie den Master-Boot-Record, um die Kontrolle über das System zu erlangen und den Ladevorgang für den frühesten möglichen Punkt in der Boot-Sequenz zu starten3. Es verbirgt Dateien, Änderungen in der Registrierung, Hinweise auf Netzwerkverbindungen sowie andere mögliche Indikatoren, die auf seine Anwesenheit hinweisen.

Bemerkenswerte Malware-Familien, die Rootkit-Funktionen verwenden

Win32 / Sinowal13 - Eine aus mehreren Komponenten bestehende Malware-Familie, die versucht, vertrauliche Daten wie Benutzernamen und Kennwörter für verschiedene Systeme zu stehlen. Dazu gehört der Versuch, Authentifizierungsdetails für eine Vielzahl von FTP-, HTTP- und E-Mail-Konten sowie für Online-Banking- und andere Finanztransaktionen verwendete Anmeldeinformationen zu stehlen.

Win32 / Cutwail15 - Ein Trojaner, der beliebige Dateien herunterlädt und ausführt. Die heruntergeladenen Dateien können von der Festplatte ausgeführt oder direkt in andere Prozesse eingefügt werden. Während die Funktionalität der heruntergeladenen Dateien variabel ist, lädt Cutwail normalerweise andere Komponenten herunter, die Spam senden.

Es verwendet ein Kernelmodus-Rootkit und installiert mehrere Gerätetreiber, um seine Komponenten vor den betroffenen Benutzern auszublenden.

Win32 / Rustock - Eine Mehrkomponenten-Familie von Rootkit-fähigen Backdoor-Trojanern wurde ursprünglich entwickelt, um die Verteilung von Spam-E-Mails über a zu unterstützen Botnet. Ein Botnetz ist ein großes, von Angreifern kontrolliertes Netzwerk von Computern, die gefährdet sind.

Schutz vor Rootkits

Die Installation von Rootkits zu verhindern ist die effektivste Methode, um eine Infektion durch Rootkits zu vermeiden. Dafür ist es notwendig, in Schutztechnologien wie Virenschutz- und Firewall-Produkte zu investieren. Solche Produkte sollten einen umfassenden Schutzansatz verfolgen, indem sie traditionelle signaturbasierte Erkennung, heuristische Erkennung, dynamische und responsive Signaturfähigkeit und Verhaltensüberwachung verwenden.

Alle diese Signatursätze sollten mithilfe eines automatisierten Aktualisierungsmechanismus auf dem neuesten Stand gehalten werden. Die Antivirenlösungen von Microsoft umfassen eine Reihe von Technologien, die speziell zur Abmilderung von Rootkits entwickelt wurden. Dazu gehört die Überwachung des Verhaltens des Live-Kernels, durch die Versuche, den Kernel eines betroffenen Systems zu ändern, erkannt und gemeldet werden, und die Analyse des Dateisystems erleichtert das Erkennen und Entfernen versteckter Treiber.

Wenn ein System als gefährdet eingestuft wird, kann sich ein zusätzliches Tool, mit dem Sie eine bekannte, gute oder vertrauenswürdige Umgebung starten können, als nützlich erweisen, da es möglicherweise geeignete Maßnahmen zur Fehlerbehebung enthält.

Unter solchen Umständen,

- Das eigenständige System-Sweeper-Tool (Teil des Microsoft Diagnostics and Recovery Toolset (DaRT))

- Windows Defender Offline kann hilfreich sein.