Sticky Key Backdoors mit dem Sticky Backs Scanner erkennen

Die Verwendung von Einrastfunktion ermöglicht den Benutzern den Eintritt Schlüssel Kombinationen durch Drücken von Schlüssel in der Folge anstatt gleichzeitig. Dies ist insbesondere für Benutzer wünschenswert, die die Tasten aufgrund von körperlichen Problemen nicht gleichzeitig drücken können. Die Methode der Aktivierung von Sticky-Schlüsseln hilft zwar bei der Vereinfachung verschiedener Aufgaben, öffnet jedoch auch eine Hintertür Einstieg für Hacker.

Was sind Sticky Key-Backdoor-Angriffe?

Der Angriff umfasst zwei Schritte:

- Angreifer ersetzen Ease of Access-Systemdateien wie sethc.exe, utilman.exe, osk.exe, narrator.exe, magnify.exe, displayswitch.exe mit Programmen wie cmd.exe oder powershell.exe.

- Angreifer setzen cmd.exe oder andere Shell-Programme als Debugger für die oben aufgeführten Zugriffsprogramme

Wenn die ausführbaren Dateien gewechselt werden, können Sie fünfmal hintereinander die Umschalttaste drücken, um die Anmeldung zu umgehen und eine Eingabeaufforderung auf Systemebene zu erhalten, wenn sethc.exe ersetzt wurde. Wenn utilman.exe ersetzt wird, müssen Sie die Win + U-Taste drücken.

Der Angreifer erhält dann effektiv eine Shell, ohne sich authentifizieren zu müssen. Da der Ersatz eine legitime Windows-Binärdatei (cmd.exe) verwendet, ist die Identifizierung des Sticky Keys-Angriffs sehr schwierig.

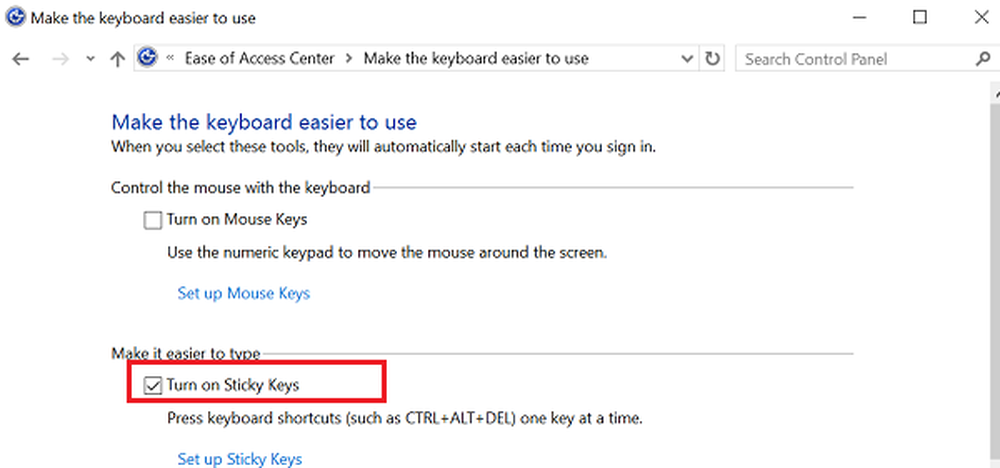

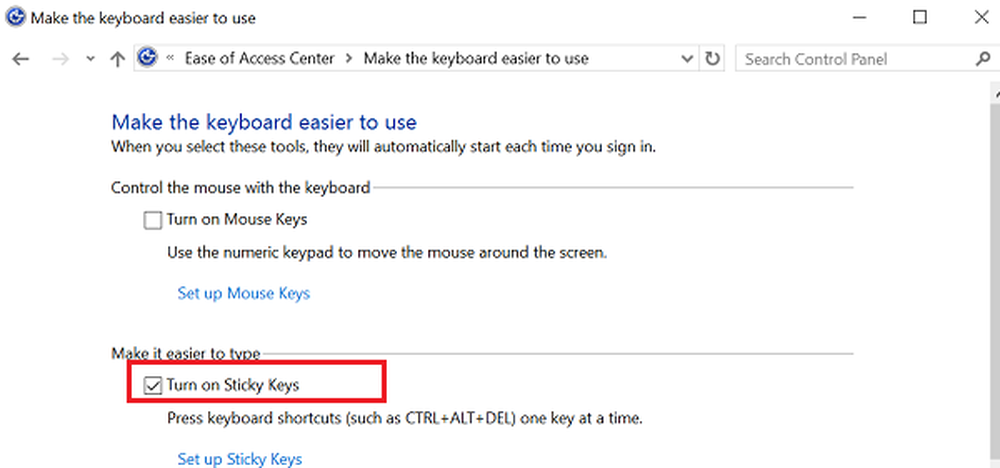

Wenn der Angriff identifiziert wurde, besteht die beste und effektivste Abhilfemethode darin, den Angreifer daran zu hindern, Administratorrechte zu erhalten, da zum Ändern oder Ändern der erforderlichen Schlüssel oder Dateien bei diesem Angriff Administratorrechte erforderlich sind.Um solche Sticky Key-Backdoor-Angriffe auf einfache Weise zu verhindern, können Sie die Sticky Keys auf Ihrem Windows-Computer deaktivieren. Öffnen Sie dazu Systemsteuerung> Einfacher Zugriff auf Center> Erleichtern Sie die Verwendung der Tastatur> Deaktivieren Sie das Kontrollkästchen Sticky Keys aktivieren (siehe Abbildung oben).

Es gibt zwei Möglichkeiten, solche Angriffe zu erkennen. Passen Sie die Hashes an oder gehen Sie durch die Windows-Registrierung. Dies kann sowohl Zeit als auch Aufwand kosten.

Sticky Keys Backdoor Scanner ist ein kostenloses Tool, das Ihr System auf binäre Ersetzungen und Änderungen in der Registrierung überprüft. Dies kann darauf hinweisen, dass Ihr Computer möglicherweise durch eine Sticky Key-Backdoor gefährdet wurde.

Hier erfahren Sie, wie Sie das Administratorkennwort in Windows mithilfe von Kurzwörtern zurücksetzen können.

Sticky Keys Backdoor-Scanner

Sticky Keys Backdoor-Scanner ist ein PowerShell-Scanner, der das Vorhandensein einer Sticky Keys-Hintertür überprüft. Sobald der Sticky Keys Scanner in Aktion ist, sucht er nach beiden Backdoor-Varianten - binärer Ersatz und Registrierungsänderung - und warnt Sie.

Ein Benutzer kann diese PowerShell-Funktion entweder lokal auf dem verdächtigen Computer importieren und ausführen oder den Scanner mithilfe von PowerShell Remoting auf mehreren Computern ausführen Aufrufbefehl Cmdlet.

Es steht zum Download von zur Verfügung Github sollten Sie es brauchen.

SPITZE: Mit unserem Easy Access-Replacer können Sie die Easy Access-Schaltfläche in Windows durch nützliche Tools ersetzen.