5 Weniger bekannte Netzwerksicherheitsbedrohungen

Administratoren von Netzwerken und sogar Standalone-Computern sind immer um die Sicherheit besorgt. Sie versuchen, Pläne für alle möglichen Bedrohungen für die Netzwerksicherheit umzusetzen, die sie sich vorstellen können. Dabei vergessen sie oft einige der grundlegendsten Bedrohungen.

Bedrohungen der Netzwerksicherheit

In diesem Artikel werden fünf weniger bekannte Bedrohungen für die Netzwerksicherheit aufgeführt.

Benutzer des Netzwerks oder Stand-Alone-Systeme

Die Art und Weise, wie Benutzer des Netzwerks die Computer verwenden, ist eine der am häufigsten übersehenen Bedrohungen. Benutzer sind diejenigen, die die meiste Zeit auf den Computern in einem Netzwerk verbringen. Selbst wenn Ihr Computer über eine Firewall an verschiedenen Ports verfügt, schlagen alle Sicherheitsmaßnahmen fehl, wenn ein Benutzer einen infizierten Stift mitbringt. In einigen Fällen stellt der Benutzer möglicherweise eine Verbindung zum Netzwerk her und lässt den Computer einige Minuten in Ruhe. Diese wenigen Minuten können sich als kostspielig erweisen, wenn sich jemand anderes für einen Blick in die Datenbank entscheidet.

Die einzige Methode, um diese Vernachlässigung zu bekämpfen, ist die Aufklärung der Benutzer. Unabhängig davon, ob es sich um einen eigenständigen Computer oder einen Computer im Netzwerk handelt, sollten Benutzer für Probleme verantwortlich gemacht werden, die aus Vernachlässigung entstehen.

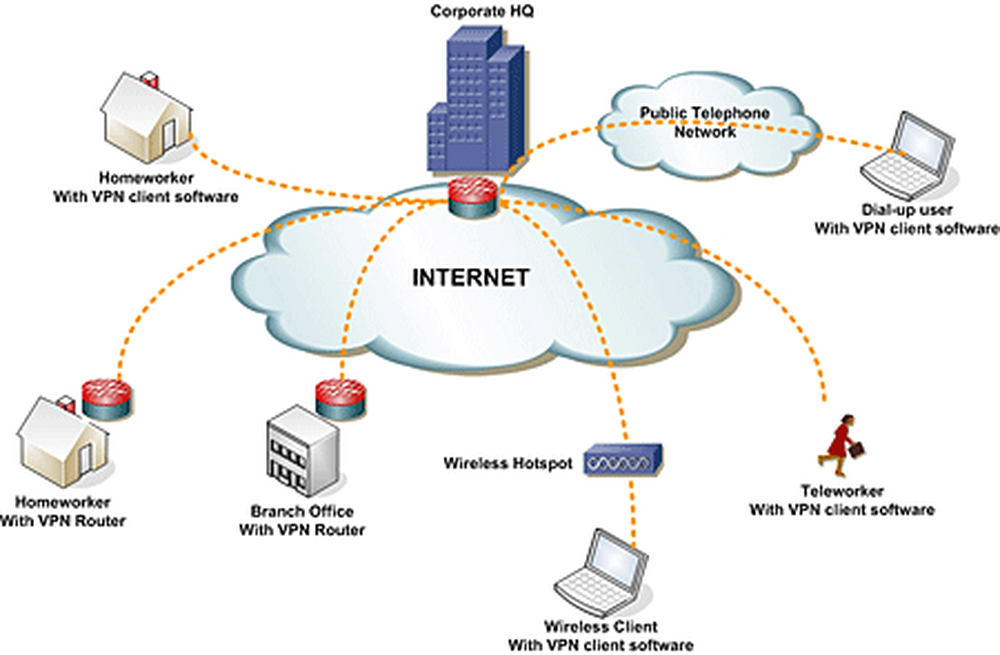

Wer ist diese Person, die sich über VPN verbindet??

VPNs können eine Gefahr darstellen, da sie es Benutzern ermöglichen, eine Remote-Verbindung zum Unternehmensnetzwerk herzustellen. In einigen Fällen bieten Organisationen zwar konfigurierte Laptops für VPNs an, in anderen Fällen können sie jedoch lediglich eine VPN-Verbindung aufbauen. Letzteres kann Unheil bedeuten, wenn es nicht überwacht wird. Abgesehen von den Absichten der Person kann das Fehlen angemessener Sicherheitsvorkehrungen das Netzwerk beeinträchtigen.

Um Probleme mit VPNs zu vermeiden, empfiehlt es sich, eine Liste der autorisierten Maschinen zu erstellen und nur diesen Maschinen die Verbindung über VPN zu erlauben. Sie können auch ein Audit einrichten, um zu prüfen, wer auf welchen Computern mit welchem Netzwerk verbunden ist.Veraltete Anwendungen sind haftbar

In einigen Netzwerken verwenden sie weiterhin eine ältere Version von Anwendungen (z. B. Outlook Express), um nicht bereit zu sein, Upgrades zu tätigen. Die Ausgaben hier beziehen sich sowohl auf Geld als auch auf Zeit. Ältere Anwendungen werden möglicherweise problemlos auf Ihrem Computer / Netzwerk ausgeführt. Sie stellen jedoch eine Bedrohung dar, da sie leicht von böswilligen Personen im Netzwerk oder außerhalb des Netzwerks übernommen werden können. Ältere ältere Anwendungen neigen auch dazu, im Vergleich zu neueren Versionen stärker zusammenzubrechen.

Es wird empfohlen, die Kosten für das Upgrade zu überprüfen. Wenn dies in Ordnung ist, führen Sie ein Upgrade durch oder wechseln Sie zu einer völlig neuen Anwendung mit ähnlicher Funktionalität. Wenn Sie beispielsweise noch Anwendungen des Typs "FoxPro for DOS" verwenden, möchten Sie möglicherweise zu Visual FoxPro wechseln, um sicherzustellen, dass Ihre Programme aktuell sind und die Sicherheit installiert ist.

Alte Server, auf denen ein unmögliches Programm ausgeführt wird

Fast alle Netzwerke verfügen über einen oder mehrere Server, auf denen ältere Programme oder Betriebssysteme ausgeführt werden. Diese Server können nicht aktualisiert werden, da kein Support mehr verfügbar ist. Solche Server scheinen gut zu funktionieren und stellen ein großes Risiko für das Netzwerk dar. Sie wissen, dass der Server nicht ausfällt. Aber es kann sicher mit neugierigen Blicken in das Netzwerk gekapert werden.

Die beste Methode ist die Virtualisierung der Programme, auf denen die alten Server ausgeführt werden. Auf diese Weise können Sie versuchen, die Programme zu aktualisieren. Alternativ können Sie das gesamte Programm ablegen und einen Ersatz anfordern.

Lokale Administratoren sind immer eine Bedrohung

Lokale Administratoren erhalten häufig besondere Berechtigungen, um Probleme auf dem Computer zu beheben. Nach Abschluss der Fehlerbehebung sollten die Administratorberechtigungen aufgehoben werden, die IT-Mitarbeiter vergessen jedoch, dies zu tun. In diesem Fall wird das lokale Admin-Benutzerkonto das eine oder andere Problem einladen. Die beste Methode zum Umgang mit lokalen Administratoren ist das Erstellen von Profilen, die automatisch ablaufen.

Dies waren meiner Meinung nach fünf weniger bekannte Bedrohungen für die Netzwerksicherheit. Wenn Sie etwas hinzufügen oder das Gefühl haben möchten, etwas verpasst zu haben, hinterlassen Sie bitte eine Notiz.